镜像取证

镜像文件取证

| 任务3:镜像文件取证 | ||

|---|---|---|

| 证据编号 | 在取证镜像中的文件名 | 镜像中原文件Hash码(MD5,不区分大小写) |

| evidence 1 | eg2kx.jpg | 85cdf73518b32a37f74c4bfa42d856a6 |

| evidence 2 | ZQOo2.zip | 9e69763ec7dac69e2c5b07a5955a5868 |

| evidence 3 | p3qQ4.jpg | a9a18aecec905a7742042461595b4b5c |

| evidence 4 | nsOh2.png | f5b9ce3e485314c23c40a89d994b2dc8 |

| evidence 5 | RVlYt.zip | 3f67593f11669c72a36bad4d41a83a78 |

| evidence 6 | mkjRv.7z | e610fcd2a0cd53d158e8ee4bb088100a |

| evidence 7 | OR8iq.xml | 28ba933c31fd60f8c4461aed14a8c447 |

| evidence 8 | 8cFQj.py | 7fccfb1778b15fbc09deb6690afc776a |

| evidence 9 | jMH7w.xlsx | 523c407180d54dde6eca700405599c8a |

| evidence 10 | 01d98.gif | d708444963b79da344fd71e5c72f7f02 |

| FF D8 FF E1 | GPEG(jpg) |

|---|---|

| 89 50 4E 47 | PNG(png) |

| 47 49 46 38 | GIF(gif) |

| 49 49 2A 00 | TIFF(tif) |

| 42 4D C0 01 | Windows Bitmap(bmp) |

| 50 4B 03 04 | ZIP Archive (zip) |

| 52 61 72 21 | RAR Archive (rar) |

| 38 42 50 53 | Adobe Photoshop (psd) |

| 7B 5C 72 74 66 | Rich Text Format (rtf) |

| 3C 3F 78 6D 6C | XML(xml) |

| 68 74 6D 6C 3E | HTML (html) |

| 25 50 44 46 2D 31 2E | Adobe Acrobat (pdf) |

| 57 41 56 45 | Wave (wav) |

| 4D 3C 2B 1A | pcap (pcap) |

| 52 49 46 46 | WEBP(webp) |

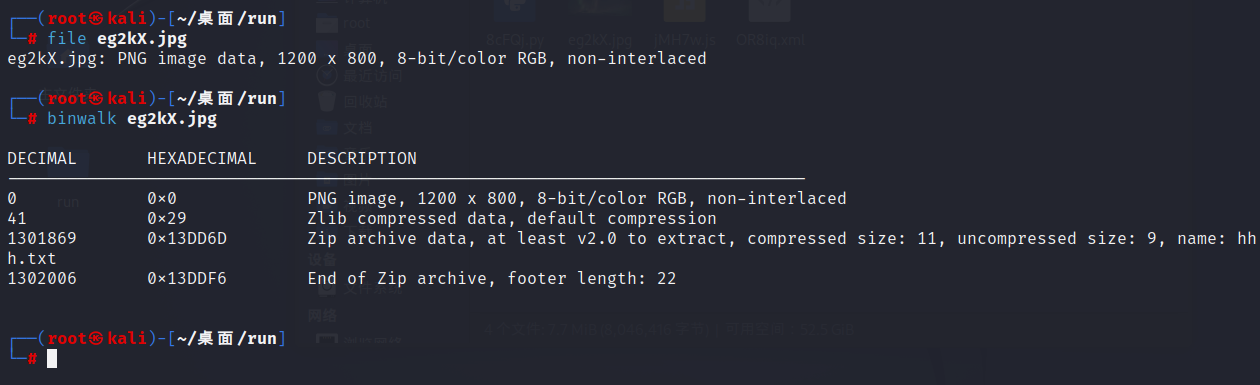

在auto中找到eg2kx.jpg,保存到本地

放到kali里查看下文件,发现里面有个压缩包

后缀修改.zip,打开压缩包

certutil -hashfile filename md5

使用cmd终端求出源文件hash码

ZQOo2.jpg

打开kali分析

修改成zip文件需要密码,拉到010修改参数

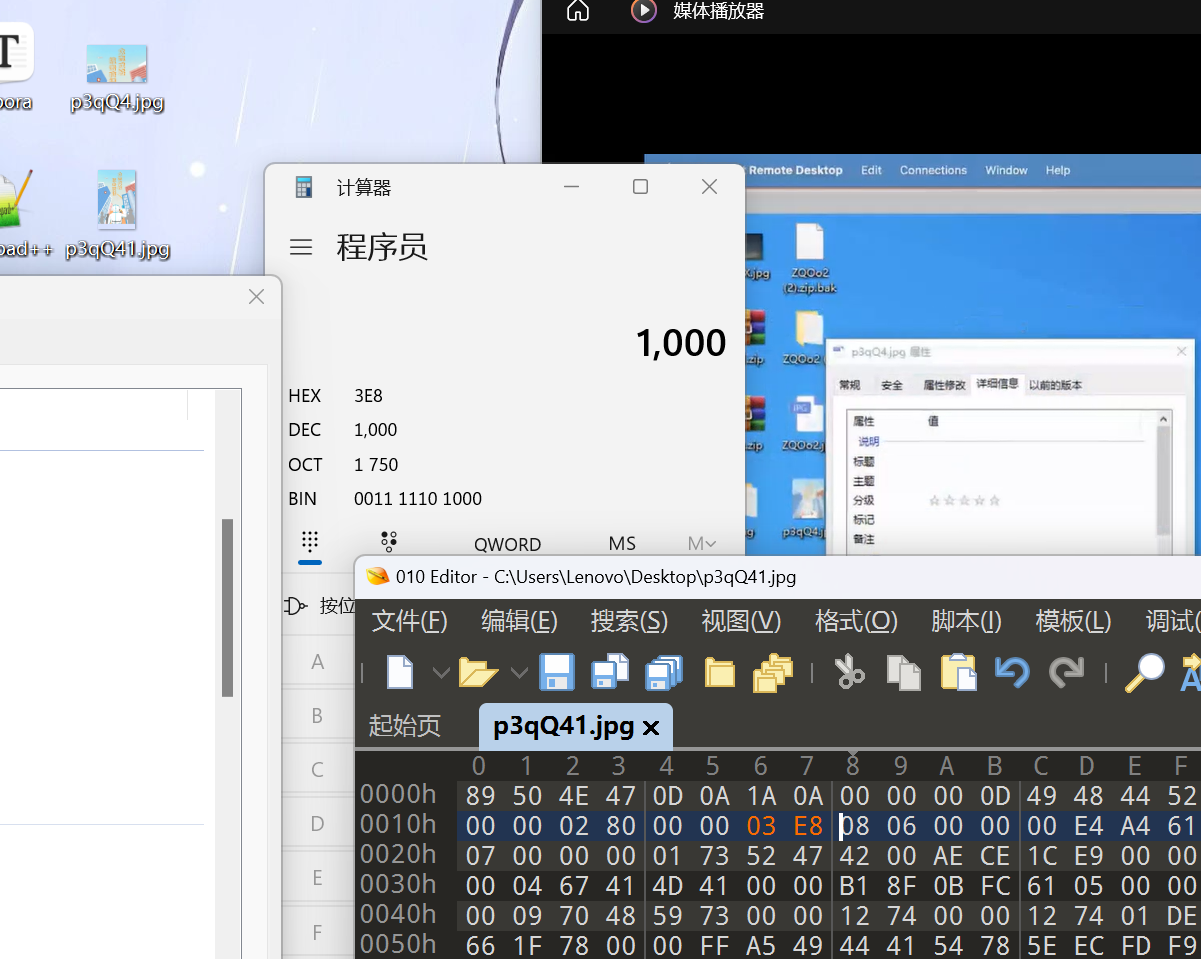

p3qQ4.jpg

打开就是图片没显示完全

HEX 十六进制

DEC 十进制

OCT 八进制

BIN 二进制

00 00 02 80 代表宽度

00 00 01 92 代表高度

将高度十进制修改成1000,十六进制就是03 E8

nsOh2.png

直接显示了

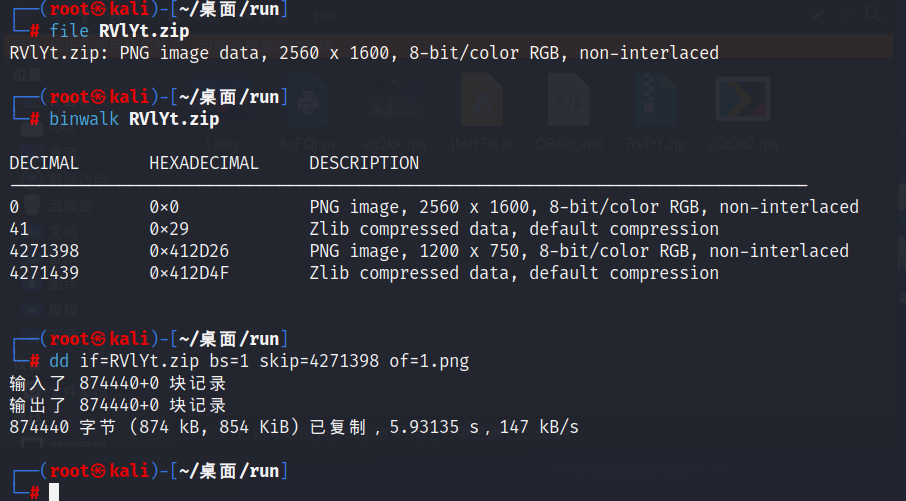

RVlYt.zip

kali分析

另一张图片并没有什么

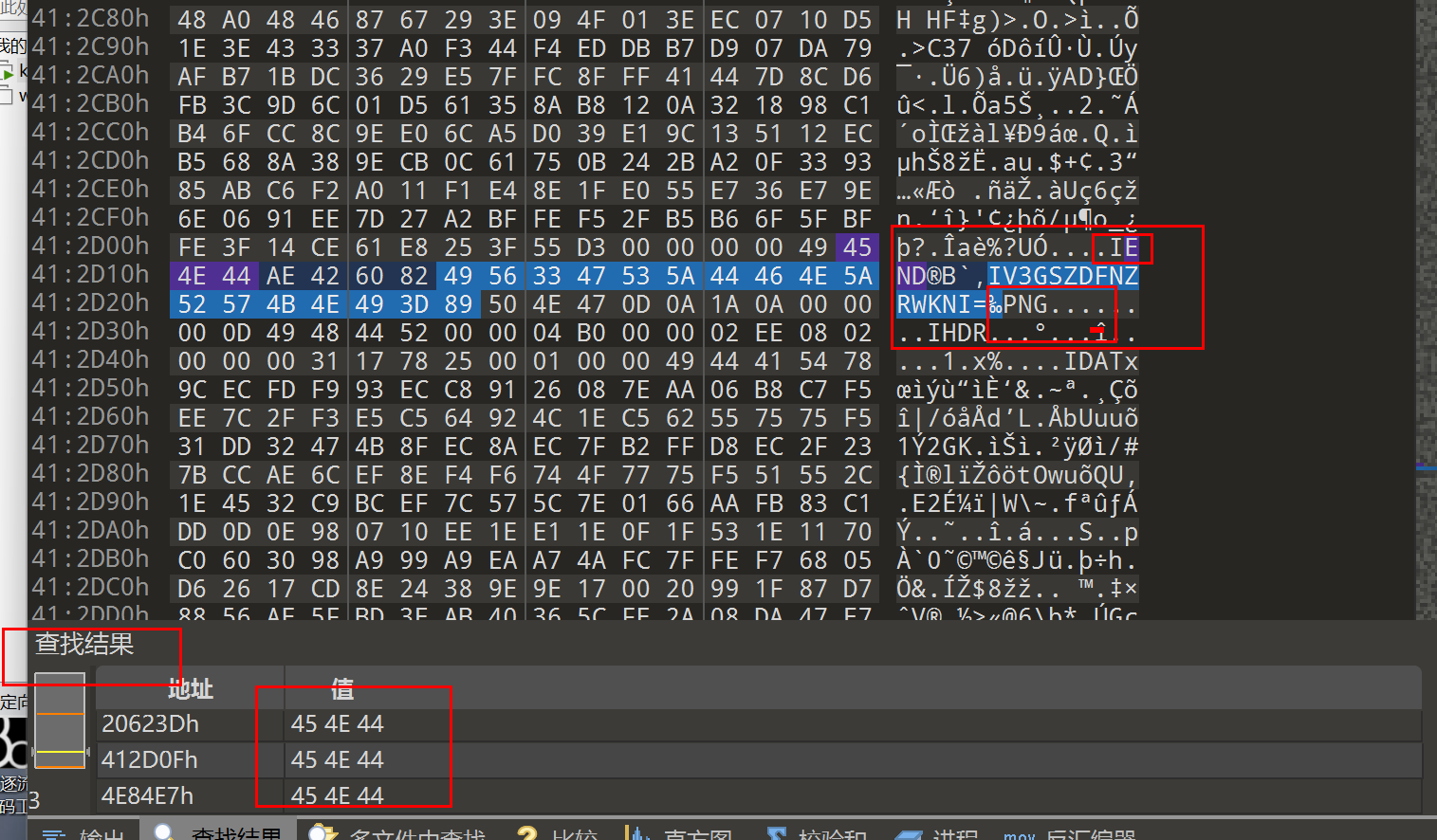

用010打开发现两张图片中间含有base64解码

搜索45 4E 44 是结尾16进制表示

或者使用kali解码

mkjRv.7z

kali分析

修改成mpeg文件

使用audacity打开

. ...- .. -.. . -. -.-. . -....

在线解码

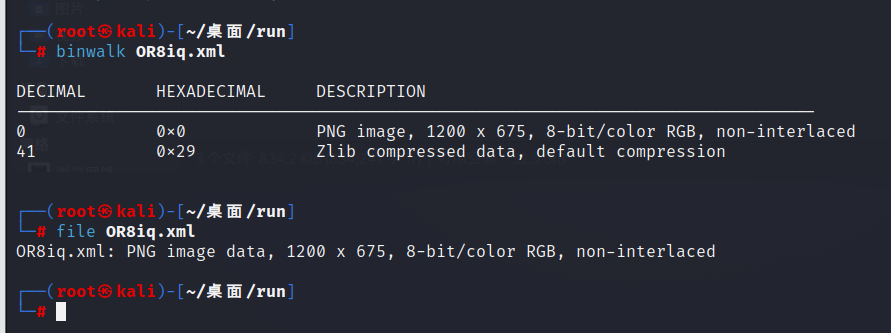

OR8iq.xml

kali分析

拉到stegsolve查看

8cFQj.py

kali分析

拉到010 查看到末尾都是二进制,用python进行每8组为单位转换对应十进制

发现结尾都是base32

进行在线转换,32->64->32->hex->32->64->32

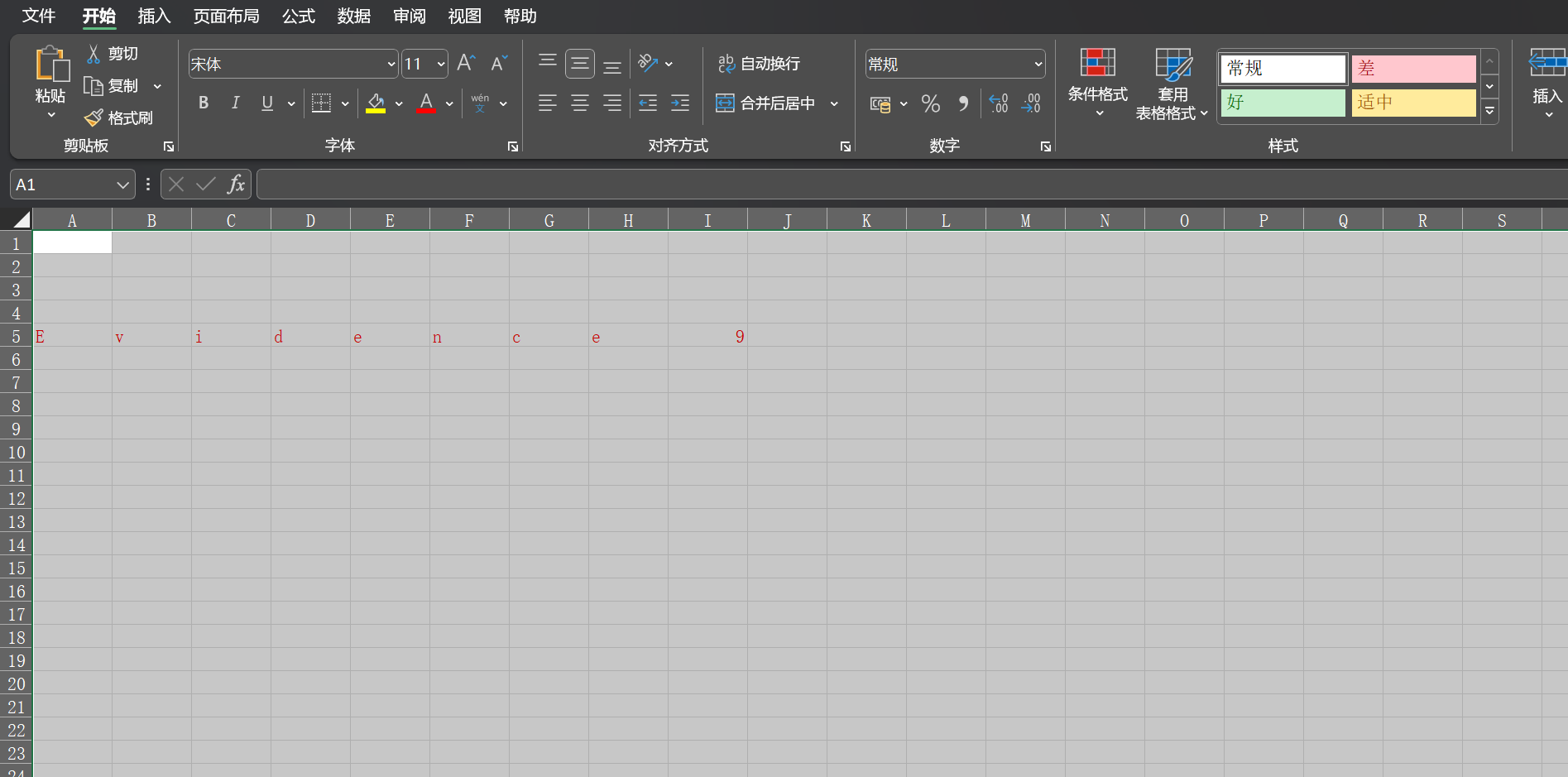

jMH7w.js

kali分析

改成压缩包后打开xlsx表格,拉住界面标红

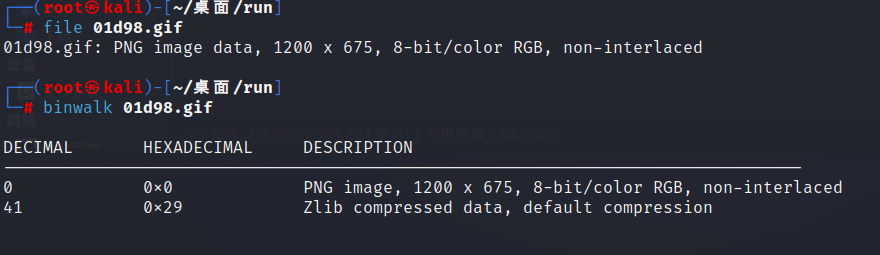

01d98.gif

kali分析

Stegsolve.jar打开

选择

热门相关:霸宠天下:腹黑帝君妖娆后 布衣官道 扑倒老公大人:龙总,我爱你! 暖君 朔明